Po sześciu latach wirus powrócił do HP

2 czerwca 2006, 22:50Firma BitDefender poinformowała o powrocie wirusa, który po raz pierwszy pojawił się przed sześciu laty na witrynie firmy Hewlett-Packard. Tym razem szkodliwy kod znaleziono w sterowniku jednego z urządzeń sprzedawanych przez HP.

Google ujawnia dziurę w Windows 8.1

5 stycznia 2015, 09:57Google w ramach prowadzonego przez siebie programu Project Zero wyszukuje luki i informuje o nich twórców wadliwego oprogramowania. Daje przy tym 90 dni na załatanie dziury. O tym, co się dzieje, gdy w ciągu trzech miesięcy nie powstanie łata przekonał się właśnie Microsoft

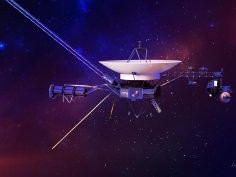

Po ponad pół roku udało się przywrócić normalną pracę Voyagera 1

18 czerwca 2024, 13:23Po raz pierwszy od listopada 2023 roku Voyager 1 podjął standardowe badania naukowe. Usunięcie usterki, która niespodziewanie pojawiła się pod koniec ubiegłego roku, zajęło inżynierom z NASA ponad pół roku. Problem został częściowo rozwiązany w kwietniu, gdy udało się spowodować, że leciwy pojazd kosmiczny zaczął przysyłać dane inżynieryjne. Trzy tygodnie później, 19 maja, wysłano polecenie przysyłania danych naukowych. Dwa z czterech instrumentów zaczęły normalnie pracować, dwa kolejne wymagały dalszych działań. W końcu się udało i wszystkie cztery dostarczają danych naukowych.

Chrome podatne na kradzież haseł

12 lipca 2010, 13:58Andreas Grech informuje, że Chrome jest podatny na kradzież haseł. Wszystko przez dodatki do tej przeglądarki, które mogą być pisane w JavaScript oraz HTML i mają dostęp do obiektowego modelu dokumentu (DOM).

Połowa witryn zawiera dziury

22 grudnia 2016, 13:31Aż 46% z miliona najpopularniejszych witryn internetowych jest narażonych na atak. Z analiz firmy Menlo Security wynika, że witryny te np. korzystają z przestarzałego oprogramowania, które zawiera luki pozwalające na przeprowadzenie ataku phishingowego. Część z tych witryn padła ofiarą ataku w ciągu ostatnich 12 miesięcy.

Stuxnet i Flame to dzieło USA i Izraela?

20 czerwca 2012, 16:37Washington Post, powołując się na byłego wysokiego rangą pracownika jednej z amerykańskich agencji wywiadowczych twierdzi, że oba niezwykle zaawansowane robaki atakujące instalacje przemysłowe - Stuxnet i Flame - są dziełem USA i Izraela

Dziura w szwajcarskim systemie wyborczym

13 marca 2019, 11:11W kodzie źródłowym szwajcarskiego systemu wyborczego znaleziono poważny błąd kryptograficzny. Umożliwia on osobom z wewnątrz, które zarządzają tym systemem lub go implementują, na manipulowanie głosami.

Systemy Apple'a wciąż najbezpieczniejsze

6 lipca 2006, 10:43Specjalizująca się w bezpieczeństwie IT firma Sophos ogłosiła, że produkty Apple'a wciąż są najbezpieczniejszymi systemami operacyjnymi dla użytkownika domowego.

Botnet czynił Windows bezbronnym

27 lutego 2015, 08:54W ciągu ostatnich 5 lat botnet Ramnit zainfekował ponad 3 miliony komputerów z Windows i wyłączył na nich takie mechanizmy jak Windows Update, Windows FireWall, Windows Defender, User Account Control oraz skanery antywirusowe. Maszyny nie otrzymywały poprawek i były narażone na ataki.

ChatGPT dobrze sobie radzi w... kosmosie

2 lipca 2025, 16:04W miarę jak zwiększa się liczba pojazdów w przestrzeni kosmicznej, im bardziej skomplikowane są misje kosmiczne i w im większej odległości się odbywają, tym większą rolę odgrywa automatyzacja zadań. Dużą liczbą satelitów nie da się ręcznie zarządzać, dlatego większość z nich korzysta z systemów automatycznych, a ludzka interwencja potrzebna jest w sytuacjach awaryjnych, w przypadku aktualizacji oprogramowania czy zmiany orbity. Z kolei w przypadku misji w dalszych częściach Układu Słonecznego ręczne sterowanie pojazdami jest wręcz niemożliwe z powodu dużych odległości i opóźnień sygnału.